解决宝塔最近一次更新的一系列风险问题

今天更新了宝塔,发现出现了好多风险问题,看了一下都是中危,感觉问题不大,但是作为一个强迫症实在没办法忍,就顺手划水修复一下,顺便写了一个教程,希望可以帮助到大家。

准备工作,先远程登录自己的服务器。

首先远程登录自己的服务器。我的服务器是放在腾讯云,直接在服务器页面找到登录窗口登录,大家可以根据服务器,反正登录就可以了。

登录之后显示类如是这个样子的,说明已经登录成功了。

现在我们开始解决目前的风险项目:

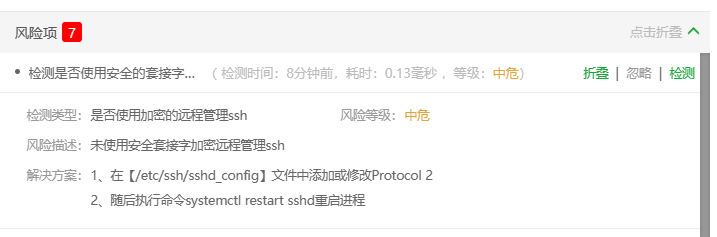

检测是否使用安全套接字加密远程管理ssh

检测类型:是否使用加密的远程管理ssh 风险等级:中危

风险描述:未使用安全套接字加密远程管理ssh

解决方案:1、在【/etc/ssh/sshd_config】文件中添加或修改Protocol 22、随后执行命令systemctl restart sshd重启进程

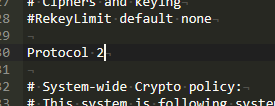

在文件找到这个文件/etc/ssh/sshd_config 添加 Protocol 2 然后保存

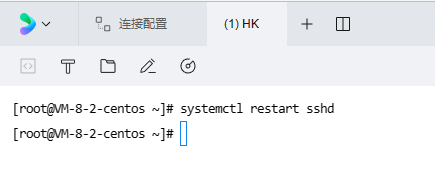

然后在刚才远程登录的窗口输入:systemctl restart sshd 执行。执行完之后是下面这个样子。

然后我们点击宝塔里的这个重新检测,会发现剩下6个风险项了。

接下来修复下一个:

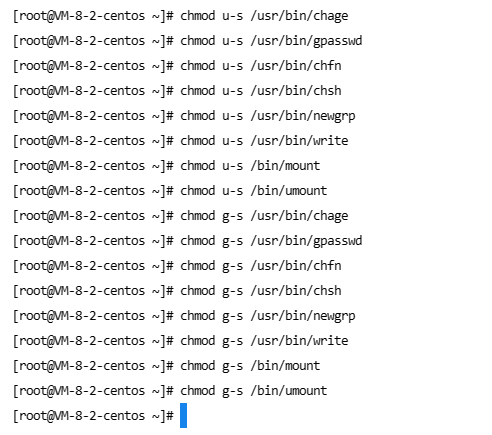

检查重要文件是否存在suid和sgid的权限

检测类型:检查拥有suid和sgid权限的文件 风险等级:中危

风险描述:以下文件存在sid特权,chmod u-s或g-s去除sid位:"/usr/bin/chage、/usr/bin/gpasswd、/usr/bin/chfn、/usr/bin/chsh、/usr/bin/newgrp、/usr/bin/write、/bin/mount、/bin/umount"

解决方案:1、使用chmod u-s/g-s 【文件名】命令修改文件的权限

执行下面的命令,然后回车,搞定~

chmod u-s /usr/bin/chage

chmod u-s /usr/bin/gpasswd

chmod u-s /usr/bin/chfn

chmod u-s /usr/bin/chsh

chmod u-s /usr/bin/newgrp

chmod u-s /usr/bin/write

chmod u-s /bin/mount

chmod u-s /bin/umount

chmod g-s /usr/bin/chage

chmod g-s /usr/bin/gpasswd

chmod g-s /usr/bin/chfn

chmod g-s /usr/bin/chsh

chmod g-s /usr/bin/newgrp

chmod g-s /usr/bin/write

chmod g-s /bin/mount

chmod g-s /bin/umount

用户FTP访问安全配置检查

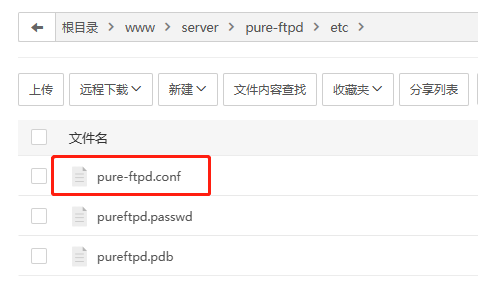

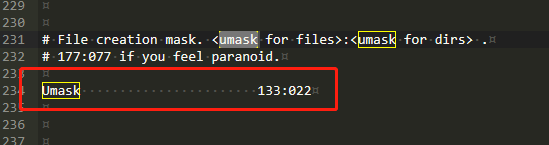

检测类型:用户FTP访问安全配置 风险等级:中危

风险描述:当前pure-ftpd未配置安全访问,在【pure-ftpd.conf】文件中修改/添加Umask的值为177:07

解决方案:1、在【/www/server/pure-ftpd/etc/pure-ftpd.conf】在配置文件中修改Umask的值为177:077

找到这个文件位置然后打开编辑,找到Umask位置,修改对应参数,然后保存,搞定。

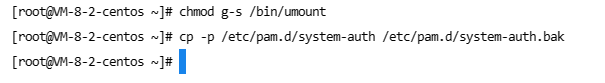

检测是否限制密码重复使用次数

检测类型:检查密码重复使用次数限制 风险等级:中危

风险描述:未限制密码重复使用次数

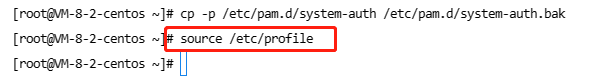

解决方案:1、配置文件备份cp -p /etc/pam.d/system-auth /etc/pam.d/system-auth.bak

2、在【/etc/pam.d/system-auth】文件【password sufficient】后面添加或修改remember=5

在远程窗口执行cp -p /etc/pam.d/system-auth /etc/pam.d/system-auth.bak命令

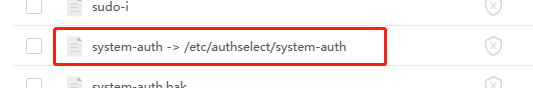

然后找到/etc/pam.d/system-auth这个文件,点击编辑,搜索password找到所在位置,添加remember=5

是这个是下面那个 下面那个是刚执行命令备份的文件,修改那个没有用。

检查是否设置无操作超时退出

检测类型:检查是否设置命令行界面超时退出 风险等级:中危

风险描述:未配置命令行超时退出

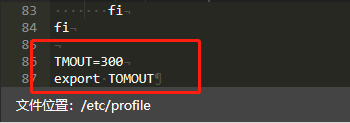

解决方案:1、在文件【/etc/profile】中添加tmout=300,等保要求不大于600秒

2、执行命令source /etc/profile使配置生效

在文件所在位置找到这个文件,然后点击编辑,打开,在下面添加如下代码,然后保存。

TMOUT=300

export TOMOUT

然后再去那个远程登录窗口执行 source /etc/profile这条命令。搞定~

bootloader配置权限检查

检测类型:bootloader配置权限 风险等级:中危

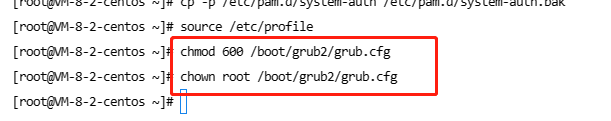

风险描述:以下关键文件或目录权限错误:/boot/grub2/grub.cfg 当前权限: 644 : root 安全权限: 600 : root

解决方案:1、对【/boot/grub2/grub.cfg】文件,配置对应权限

2、chmod 600 /boot/grub2/grub.cfg、chown root /boot/grub2/grub.cfg

依次在远程登录窗口执行下面的命令,搞定~

chmod 600 /boot/grub2/grub.cfg

chown root /boot/grub2/grub.cfg

检查ls和rm命令是否设置别名

检测类型:检查别名配置 风险等级:低危

风险描述:ls命令未配置别名或配置不当

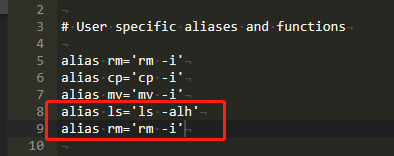

解决方案:1、在文件【~/.bashrc】中添加或修改alias ls='ls -alh'以及alias rm='rm -i'

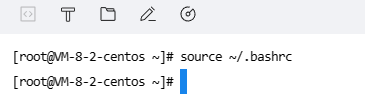

2、执行【source ~/.bashrc】使配置生效

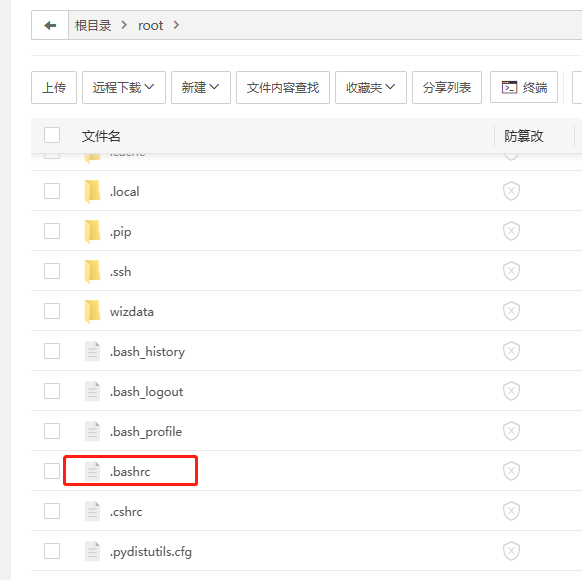

先在root下面找到这个文件,然后编辑打开。依次添加alias ls='ls -alh'以及alias rm='rm -i',然后保存。

然后在远程窗口执行source ~/.bashrc这个命令。全部搞定~

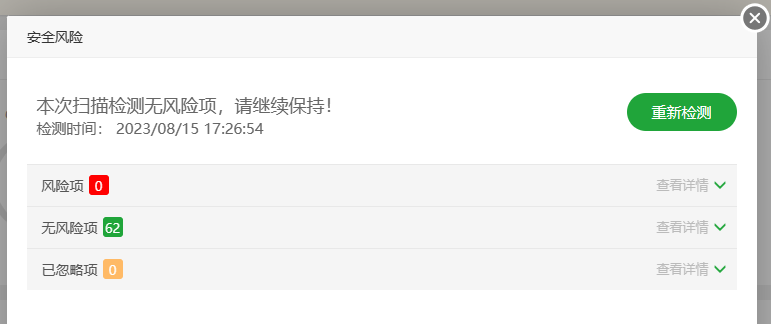

经过上面这一系列的操作,我们再重新检测,就会发现所有的问题都已经解决啦!

勿忘初心

你好,看你的站做的挺不错的,有没有出手的打算,想出手的话,联系QQ1587894193。